軟件開發項目管理中的網絡與信息安全實踐 構建可信賴的數字防線

在當今數字化時代,軟件已成為社會運轉的核心驅動力,而網絡與信息安全(以下簡稱“網安”)則是其不可或缺的基石。將網安深度融入軟件工程與開發項目管理的全生命周期,不再是一種可選項,而是確保軟件產品可信賴、業務可持續的強制性要求。本文旨在探討如何在軟件開發項目管理框架下,系統性地構建和落實信息安全實踐。

一、核心理念:從“附加”到“內生”的安全

傳統的軟件開發往往將安全視為項目后期或部署階段的“附加”測試與修補環節,這導致安全漏洞發現晚、修復成本高、風險敞口大。現代軟件工程管理要求將安全思維“左移”,使其成為需求分析、架構設計、編碼、測試、部署乃至運維每一個階段的“內生”屬性。這意味著安全需求應與業務功能需求同等重要,在項目章程和范圍說明書中明確,并由項目經理統籌資源予以保障。

二、項目管理生命周期中的安全實踐集成

1. 啟動與規劃階段:奠定安全基調

安全目標與合規性要求: 在項目啟動時,即需明確軟件必須遵循的安全標準(如等保2.0、GDPR、ISO 27001)和法規,并將其轉化為具體的、可衡量的項目目標。

威脅建模與風險評估: 在需求分析階段同步進行威脅建模(如使用STRIDE模型),識別潛在的攻擊面、威脅代理和可能產生的風險,為架構設計提供安全輸入。

* 安全資源規劃: 項目經理需在預算和人力資源計劃中,為安全活動(如安全代碼審查、滲透測試、安全工具采購)預留專門份額,并明確安全團隊(或安全冠軍)的角色與職責。

2. 設計與開發階段:構建安全代碼與架構

安全架構設計: 采用最小權限原則、縱深防御、安全默認配置等設計原則。對關鍵組件進行安全設計評審,確保數據加密、身份認證、訪問控制、日志審計等機制合理有效。

安全編碼規范與培訓: 為開發團隊制定并強制執行安全編碼規范(如OWASP安全編碼實踐),定期組織安全培訓,提升開發人員對常見漏洞(如注入、跨站腳本、不安全的反序列化)的認知和防范能力。

* DevSecOps工具鏈集成: 在CI/CD管道中自動化集成靜態應用程序安全測試(SAST)、動態應用程序安全測試(DAST)、軟件成分分析(SCA)等工具,實現“安全即代碼”,讓安全漏洞在代碼提交和構建階段就能被快速發現和攔截。

3. 測試與部署階段:驗證與加固

專項安全測試: 在功能測試之外,安排獨立的滲透測試、漏洞掃描和代碼審計,模擬真實攻擊以發現深層次隱患。安全測試報告應作為重要的交付物和上線決策依據。

安全配置與加固: 部署清單應包括服務器、中間件、數據庫、網絡設備的安全加固配置指南。確保默認密碼被修改、不必要的端口和服務被關閉、安全補丁及時更新。

* 應急預案與回滾計劃: 部署計劃必須包含安全事故應急預案和清晰的回滾方案,以應對上線后可能出現的未知安全漏洞。

4. 運維與收尾階段:持續監控與反饋

安全監控與響應: 項目移交運維后,需建立持續的安全監控機制,包括日志分析、入侵檢測、異常行為告警等。明確安全事件響應流程,確保問題能被快速定位和處置。

知識沉淀與復盤: 項目結束后,應安全實踐的經驗教訓,將成功的安全模式、發現的典型漏洞案例納入組織過程資產,用于改進后續項目的安全管理流程。

三、關鍵成功因素與挑戰

- 高層支持與文化: 安全必須獲得管理層的高度重視和資源投入,并致力于在組織內培育“人人關注安全”的文化。

- 溝通與協作: 項目經理是安全團隊、開發團隊、運維團隊和業務方之間的關鍵協調者,需確保安全要求被正確理解和高效執行。

- 平衡的藝術: 項目管理始終需要在功能、進度、成本、質量和安全之間尋求最佳平衡。安全措施不應過度阻礙開發效率,而應通過自動化和流程優化找到平衡點。

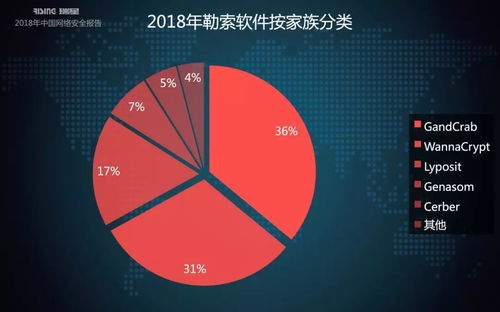

- 應對快速變化: 新的攻擊手法和技術漏洞不斷涌現,項目管理需要保持敏捷性和學習能力,及時更新安全策略和工具。

###

將網絡與信息安全深度整合到軟件開發項目管理中,是一項涉及理念、流程、技術和文化的系統工程。它要求項目經理不僅精通傳統的項目管理知識領域,還需具備基本的安全視野和風險意識。通過在全生命周期中實施前瞻性、系統性的安全管控,我們方能交付不僅功能強大、用戶體驗良好,更能經得起網絡威脅考驗的、真正可信賴的軟件產品,為數字業務的穩健發展筑牢防線。

如若轉載,請注明出處:http://www.chengxinde.com.cn/product/31.html

更新時間:2026-01-05 06:17:36